Материалы к спецкурсу ОС (Unix)

ЗАНЯТИЯ март-май 2020 года

В связи с эпидемией коранвируса очные занятия 23, 30 марта и 6 апреля

Здесь будет выкладываться информация на материалы для самостоятельного изучения и ссылки на записи лекций в youtube.

2020.03.23

Работа с файлами

Литература: Робачевский. ОС Unix. Глава 2. "Работа с файлами"

Чтение и запись файлов вызовами read и write. Возвращаемые значения. Признак конца файла при чтении и при записи (запись в закрытый канал связи).

lseek Перемещение головки ввода/вывода вызовом lseek. Получение текущей позиции вызовом lseek.

Понятие блокировки файлов . Вызовы locf и fcntl (эквивалентны в Linux). Кооперативная работа с блокировками (отсутствие обязательных блокировок, как в Windows).

Чтение каталога библиотечными функциями opendir(3), readdir(3) и т.д.

Самостоятельно отследить цепочку структур в ядре Linux, которые используются для выделения файлового дескриптора при открытии файла; хранения позиции головки ввода/вывода; хранения блокировок и счётчиков количества "открытий" файла при совместном использовании файла. Выдержки из кода ядра.

Тестовые вопросы (ответы мне на почту):

- Один из процессов установил блокировку целого файла на чтение вызовом fcntl (locf). Удастся ли другому процессу открыть файл на чтение вызовом open()? Удастся ли прочитать из файла вызовом read()?

- Какое значение вернет вызов read(fd, buf, 1024) если в файле, на который ссылается fd всего 2 байта? Какое значение вернёт тот же вызов если его сразу же выполнить повторно?

2020.03.30

Наследование открытых файлов. Перенаправление ввода/вывода. Каналы.

Литература: Робачевский. ОС Unix. Глава 2. "Работа с файлами"; Глава 3. "Создание процесса" (первые две страницы)

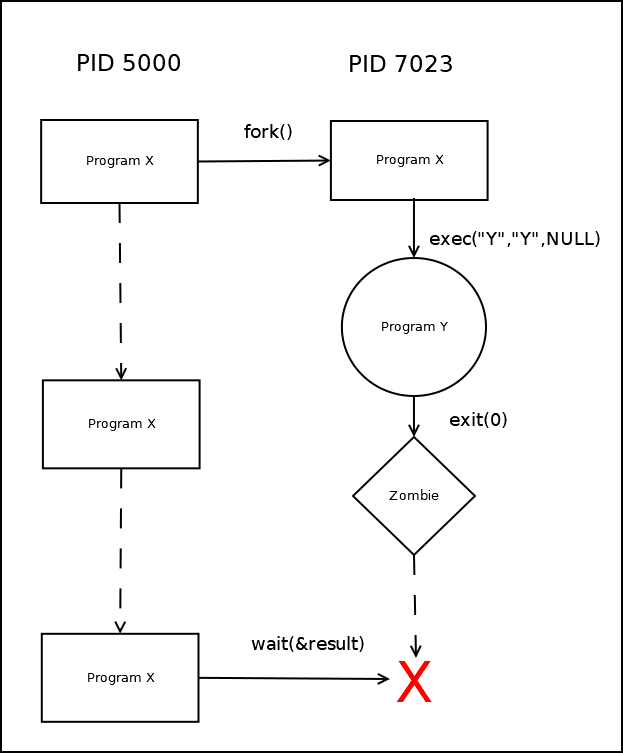

Создание нового процесса и загрузка в процесс новой программы (описание fork() и exec())

Наследование открытых файлов при порождении дочерних процессов.

Неименованный канал pipe и использование его для связи с дочерним процессом.

Правила ввода/вывода для неименованных (pipe) и именованных (FIFO) каналов.

Контрольные вопросы (мне на почту):

- В чем преимущество последовательности

fd=open("file"...); dup2(fd,0); close(fd);передclose(0); open("file"...);, что между ними общего? - Можно ли файловые дескрипторы fd1 и fd2, созданные командами

fd1=dup(fd); fd2=dup(fd), использовать для независимого доступа к файлу в разных потоках? - Что произойдёт, если единственный процесс откроет объект FIFO (например /tmp/myfifo) на чтение и попробует прочитать один байт?

3.1 ...откроет на запись и попробует записать один байт?

3.2. ...откроет на чтение и на запись и попробует записать один байт?

3.2.1 ...после чего попробует прочитать один байт?

3.2.2...после чего попробует прочитать ещё один байт?

2020.04.06

Виртуальная файловая система

Литература:

- Робачевский. ОС Unix. Глава 4. "Файловая подсистема. Архитектура виртуальной файловой системы"

- Д.Бовет, М. Чезатти Ядро Linux Глава 12. "Виртуальная файловая система"

Видео: Виртуальная файловая система, Разбор имени файла в VFS

Виртуальная файловая система как абстрактный класс

Разбор имени файла в VFS. Монтирование. Символические ссылки.

Контрольные вопросы (мне на почту):

- Может ли Unix быть запущен без монтирования хотя бы одной файловой системы?

- Что должен делать драйвер файловой системы, если какая-то возможность в ФС не может быть реализована?

Пример: вызов

chown()(смена владельца) – неприменим к FAT. - Обобщённый inode содержит поле i_no - уникальный номер inode в данной ФС. Предложите алгоритм генерации значения этого поля в FAT (компактное описание FAT начиная с раздела "Так зачем нужна таблица FAT?").

- Опишите механизм, который при разборе имени файла будет защищать от циклических символических ссылок.

2020.04.13

Процессы. Основные понятия, виртуальная память, планировщик процессов

Литература:

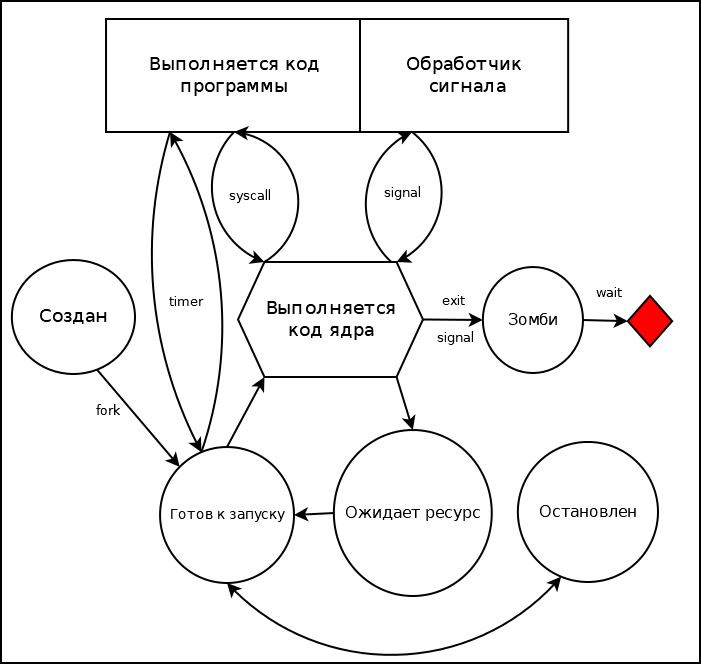

- Робачевский. ОС Unix. Глава 3. "Подсистема управления процессами" Разделы: "Основы управления процессом", "Структуры данных процесса", "Состояния процесса"

- Д.Бовет, М. Чезатти Ядро Linux Глава 7. "Планирование процессов"

Видео: Основные понятия, виртуальная память, многозадачность, Основы планирования процессов

Общие сведения о процессах. Особый процесс init..

Для ознакомления: Начальная загрузка Linux

Контрольные вопросы (мне на почту):

- Какие существуют варианты (причины) завершения процесса?

- Сформулируйте две основные функции процесса init (pid=1) по отношению к остальным процессам.

- Предположим, что в системе запущен всего один процесс (вопрос: чему равен его PID?), который выполни код:

fork();

fork();

3.1. Сколько процессов теперь запущено в сиcтеме? 3.2. Сколько дочерних процессов образовалось у первоначального процесса?

2020.04.20

Сигналы

Литература:

- Робачевский. ОС Unix. Глава 2. "Среда программирования Unix" Раздел: "Процессы - Сигналы"

- Д.Бовет, М. Чезатти Ядро Linux Глава 11. "Сигналы"

Дополнительно для желающих вникнуть в тонкости: Правила использования сигналов в Unix

Видео: Сигналы в Unix

Методичка: Страница "Сигналы" с подразделами, кроме "Управляющий терминал, сеанс, группы".

- Вы пишете процедуру в большой программе и хотите для отладки послать собственному процессу сигнал ABRT (завершение+дамп памяти). Что надо предпринять, чтобы сигнал был доставлен даже в том случае, когда программисты, пишущие другие части программы что-то настроили в доставке сигналов?

- Вызов alarm(nsec) заводит в ядре таймер, который вызовет посылку сигнала SIGALRM через nsec секунд. Можно ли рассчитывать, что ровно через nsec секунд будет вызван обработчик сигнала?

- Вызов pause() приводит к приостановке процесса до прихода какого-либо сигнала. Напишите функцию mysleep(nsec), которая приостановит процесс, но не более чем на nsec секунд.

- Напишите программу, которая в цикле читает строку и завершается по строке "quit". Сделайте так, чтобы по нажатию Ctrl-C выдавалась подсказка: "Для завершения введите quit". Рекомендация: не печатайте этот текст в обработчике сигнала, а используйте глобальную переменную для оповещения основного цикла.

2020.04.27

Память процесса. Страничная организация. Области памяти.

- Робачевский ОС Unix. Глава 3. "Управления процессами" Разделы: "Принципы управления памятью-Адресное пространство процесса", "Управление памятью процесса"

- Д.Бовет, М. Чезатти Ядро Linux Глава 9. "Адресное пространство процесса", Раздел "Адресное пространство процесса"

- Роберт Лав Ядро Linux: описание процесса разработки. Глава 12. "Управление памятью". Раздел "Страничная организация памяти"; Глава 15 "Адресное пространство процесса" Разделы "Адресные пространства" и "Области виртуальной памяти"

Видео: Unix. Память процесса

Методички:

Вопросы:

- Через просмотр файлов карт памяти процессов /proc/XXX/maps (где XXX - это числовой идентификатор процесса) проверьте, отображается ли стандартная библиотека языка C (libc-NN.N.so) всегда на одни и те же виртуальные адреса или адреса варьируются.

- Объясните, почему исполняемый файл программы присутствует в карте памяти трижды.

- На основе изучения карт памяти выскажите предположение, используется ли при доступе всех процессов к стандартной библиотеке языка C одна копия отображения файла в физическую память или каждый процесс держит свою собственную копию в физической памяти.

- Скомпилируйте в своём Linux тестовую программу, нарисуйте в виде таблички (или от руки на бумаге) карту адресов подобную схеме с указанием начала каждой области.

2020.05.04

Память процесса. Управление распределением памяти.

- Робачевский ОС Unix. Глава 2. "Среда программирования Unix" Разделы: "Файлы отображаемые в память", "Ограничения", "Выделение памяти"

- Д.Бовет, М. Чезатти Ядро Linux Глава 9. "Адресное пространство процесса", Разделы "Обработчик исключения "ошибка обращения к странице" и "Управление кучей"; Глава 19. "Взаимодействие процессов", Раздел "Совместно используемая память IPC"

Видео: Unix. Память процесса

Методичка:

Вопросы:

- Как в программе на Си узнать в какую сторону растёт стек? (псевдокод 3-4 строки)

- Что в файле с исполняемой программой находится в секции .text?

- Каков будет результат операции

char *ptr=(char *)sbrk(0)-1;

*ptr=1;

ptr+=2;

*ptr=1;

2020.05.11

Межпроцессное взаимодействие System V IPC

Робачевский ОС Unix. Глава 3. "Управления процессами" Раздел: "Взаимодействие процессов".

Д.Бовет, М. Чезатти Ядро Linux Глава 19. "Взаимодействие процессов", Раздел "Схема межпроцессного взаимодействия System V IPC"

Видео: System V IPC

Методичка:

Вопросы:

- Можно ли использовать вызовы read и write для чтения/записи очереди сообщений System V IPC?

- Исчезнут ли данные в общей памяти System V IPC после завершения процесса?

- Исчезнут ли семафоры System V IPC после завершения создавшего их процесса? Изменятся ли их значения?

- И ключ IPC и идентификатор IPC - это 32-битные числа. В чём между ними разница?

- Команда ipcs показывает несколько объектов с одинаковыми ключами 0x00000000 и разными идентификаторами. Что такое ключ 0x00000000?

2020.05.18

Межпроцессное взаимодействие - сокеты

- Робачевский ОС Unix. Глава 3. "Управления процессами" Раздел: "Межпроцессное взаимодействие в BSD UNIX. Сокеты".

Для расширения кругозора можно взглянуть на альтернативу сокетам в классическом Unix - Робачевский ОС Unix. Глава 5 "Подсистема ввода/вывода" Раздел "Архитектура STREAMS"

Видео: Сокеты в Unix

Методичка:

Вопросы:

- Краткая характеристика двух основных типов сокетов

- Есть ли разница между сокетами клиента и сервера для сокета датаграмм? (предполагаем, что оба вызвали bind())

- Есть ли разница между сокетами клиента и сервера для сокета потока?

- Напишите псевдокод на основе select(), который ожидает ввода данных с stdin и печатает их на stdout. а если входных данных нет, то раз в полсекунды печатает в stderr - "нет данных".

| Прикрепленный файл | Размер |

|---|---|

| 52.08 КБ |

Слабые стороны Unix

В момент своего создания в 1970-х годах Unix был очень простой ОС, созданной как один большой хак. Многие детали внутреннего устройства UNIX появились на свет просто по тому, что у авторов не было времени и желания писать сложный код там, где можно было обойтись временной "затычкой". К сожалению, в тот момент когда Unix стал популярной системой, одновременно произошли две вещи - а) стало понятно, что многие архитектурные решения, заложенные в Unix, не годятся для реальной ОС и б) уже ничего нельзя сделать не потеряв совместимости с существующими программами.

Ниже приведен конспект книги The UNIX-HATERS Handbook под редакцией Simson Garfinkel, Daniel Weise и Steven Strassmann, опубликованной IDG Books в 1994 году. За последние двадцать лет несколько из упомянутых в книге ошибок были сглажены, но в целом ситуация в мире Unix/Linux осталась прежней, поскольку слабость Unix'а заложена в самых базовых его концепциях.

"Два самых знаменитых продукта, вышедших из стен университета в Беркли, это LSD и Unix. И похоже что это не случайное совпадение" (Anonymous)

Unix это вирус - он маленький, переносимый, жрёт ресурсы хозяина, быстро мутирует.

Unix это наркотик. Как опытный наркоделец AT&T раздавала первые версии бесплатно.

Что означают названия языков C и C++? Это оценки. (В США оценки обозначаются буквами А - отлично, В - хорошо, С - так себе).

Мифы о Unix'е

- Он стандартен

- Он быстр и эффективен

- Он пригоден для любых приложений

- Он маленький простой и элегантный

- Шелловские программы и пайпы позволяют создавать сложные системы

- Он имеет электронную документацию

- Он имеет документацию

- Он написан на языке высокого уровня

- X-Window и Motif (Gnome, KDE) делают его дружественным к пользователю как Mac (Windows)

- Процессы не добавляют накладных расходов

- Он ввёл в обиход:

- иерархическую файловую систему

- электронную почту

- сетевые и интернетовские протоколы

- удалённый доступ к файлам

- секретность/пароли/права доступа к файлам

- программу finger

- единообразный подход к устройствам ввода/вывода

- Он предоставляет удобную среду программирования

- Он - современная ОС

- Он, то что нужно людям

- Исходные коды:

- доступны

- понятны

- соответствуют двоичному коду, который вы запускаете

Мистические имена

На ранних этапах разработки Unix в качестве терминала использовалась электрическая пишущая машинка - телетайп. Поскольку по клавишам приходилось бить с большой силой, программисты старались давать командам загадочные, но короткие имена - rm, cp, wc и т.п. Теперь ситуация изменилась, многие используют оконные системы и оболочки с автодополнением, но переименовать команды во что-то более осмысленное уже нельзя, не потеряв совместимость с миллионами накопленных скриптов.

Случайная порча данных в Unix'е

- Unix не поддерживает версии файлов. Случайное изменение нельзя откатить.

- Многие Unix программы (на момент написания) не проверяют коды ответов системных вызовов. Такая программа может получить ошибку при создании копии файла, но всё равно уничтожить первоисточник.

- Шелл выполняет подстановку метасимволов, таких как "*", не сохраняя для программы исходные параметры. В отличие от DOS, где команда

del *.*выдаёт предупреждение пользователю, в Unix невозможно отличитьrm *отrm file1 file2 file3... - Файлы в Unix'е удаляются мгновенно без возможности последующего восстановления.

Примеры:

Опечатка rm *>o вместо rm *.o уничтожит все файлы в каталоге и создаст пустой файл "o" . Лишний пробел в rm * .o также приведёт к печальным последствиям.

Удаление администратором подкаталога, совпадающего по имени со стандартным - опасно. Вместо rm -r ./etc легко напечатать rm -r /etc, что убьёт систему. Unix не предусматривает особой защиты для системных каталогов.

Замена rm на альяс rm -i или на что-то совсем другое (например mv $@ ~/.Deleted) не является панацеей, т.к. не влияет на команды удаления файлов, встроенные в оконную систему, среду разработки и т.п. Кроме того использование альяса может нарушить работу скриптов (скрипт начнёт запрашивать подтверждения) и сбить с толку сисадмина, который будет пытаться понять, почему у пользователя неверно работает программа.

Команда rm *, выполненная в одном каталоге, сохраняется в истории команд и может быть случайно вызвана в другом подстановкой !r (последняя команда в истории на букву r).

Удаление файла с именем "*" - отдельное искусство.

Отсутствие стиля как стиль

Программы в Unix не имеют общего стиля. Каждый волен придумать свой набор опций, свой конфигурационный файл и свою систему оповещения об ошибках. Не существует требования по использованию определённых библиотек. Так ed, sed, grep и shell имеют схожие, но различные форматы регулярных выражений.

Заявленная философия простоты и самодостаточности отдельных утилит (делает мало, но делает хорошо) в реальном Unix'е не соблюдается. Простейшая команда cat, изначально предназначенная для объединения содержимого нескольких файлов в один поток, имеет несколько опций, которые предполагают, что команда используется для просмотра содержимого файла на терминале.

С другой стороны плодятся лишние программы. Вместо программы, вырезающей несколько строк из середины файла, существуют программы head- вырезание строк из начала файла и tail - вырезание из хвоста. Программы написаны разными авторами имеют разный набор опций.

Уже упоминалось, что подстановка "*" при обработке шеллом (вместо использования стандартной функции в самой программе) приводит к потере части информации о командной строке. В сочетании с тем, что Unix не отличает в командной строке имена файлов от опций, это приводит к катастрофическим последствиям. Имена файлов, начинающиеся с "-" нельзя отличить от опций. Например, команда rm * в каталоге, содержащем файл "-r" приведёт к рекурсивному удалению подкаталогов, но сохранит сам файл "-r".

Обратная ситуация. Некоторые утилиты могут воспринимать имена файлов, начинающиеся с "-" как неверные опции и не смогут обработать такие файлы:

$ mv -file file

mv: invalid option -- l

$ rm -file

usage: rm [-rif] file ...

$ rm ?file

usage: rm [-rif] file ...

$ rm ?????

usage: rm [-rif] file ...

$ rm *file

usage: rm [-rif] file ..

(В современном Linux'е выдаётся подсказка Try 'rm ./-file' to remove the file '-file', но само поведение команды не изменилось).

MAN-страница по rm в Linux'е предлагает использовать rm -- -foo для удаления -foo, но это не является частью стандарта. Авторам оригинальной книге в MANе предложили использовать rm - -foo.

Шутка с ls. Готовим каталог и файл

% mkdir foo

% touch foo/foo~

Теперь зовём ничего не подозревающего соседа и просим объяснить результат выполнения команд

% ls foo*

foo~

% rm foo~

rm: foo~ nonexistent

% rm foo*

rm: foo directory

% ls foo*

foo~

%

Попробуйте объяснить, что делает команда cat - - - (подсказка: тройное нажатие ^D завершит её работу).

Электронная документация

Основой электронной документации в Unix являются man-страницы. К сожалению, часть команд являются исполняемыми файлами (wc,ls,rm), а часть встроенными командами шелла (fg,job,alias). man-страницы описывают внешние команды и шелл в целом. Если новичок не знает какой у него шелл, он не сможет добраться до описания встроенных команд.

Предупреждения и сообщения об ошибках в Unix - ИХ НЕТ!

Ошибка в порядке написания имён файлов cc -o prog.c prog вместо cc -o prog prog.с при запуске компилятора молча уничтожит исходные тексты. Ошибка в опциях архиватора tar cf bigarchive.tar вместо tar xf bigarchive.tarмолча уничтожит архив.

Управление терминалом

То, что ранние версии Unix'а разрабатывались на компьютере с примитивным телетайпом в качестве терминала, привело к тому, что в ядре Unix'а вообще отсутствуют средства для работы с интеллектуальными средствами взаимодействия с пользователями.

Телетайпы умели построчно печатать текст и (по приходу специального символа) переходить на следующую строку (NL \n), возвращать каретку в начало строки (CR \r) и звенеть звонком (BELL \b). После телетайпов на рынок вышли текстовые видео терминалы, которые выводили текст существенно быстрее и позволяли (с помощью управляющих последовательностей символов) проделывать разные трюки с текстом на экране. К сожалению, у разных производителей управляющие последовательности были разными.

Бил Джой во время разработки редактора vi создал базу управляющих последовательностей - termcap, которая позволяла извлекать последовательности, выполнявшие определённые функции на конкретном терминале. К сожалению termcap отражала не те функции, которые были придуманы производителями, а те которые были нужны для работы редактора vi. (В последующем набор функций был несколько расширен, но сути дела это не меняет). Кроме того, код работавший с termcap в vi так и не был оформлен в отдельную библиотеку, что заставляло программистов самостоятельно изобретать собственные API.

В конце концов Кен Арнольд написал библиотеку для управления текстовым терминалом под названием curses. К сожалению, библиотека ориентировалась на ту же урезанную базу терминальных функций termcap и к тому же была не очень профессионально написана. В результате curses стала полустандартом в мире Unix. В книге есть фраза: ...и сейчас в 1994 году стандарта управления терминалом по прежнему нет. Нет его и двадцать лет спустя.

Вместо того, чтобы включить в ядро вызовы для манипулирования с абстрактным терминалом, разработчики Unix'а вынесли всю логику в относительно стандартные библиотеки или вообще зашили работу с терминалом в код программ. В первую очередь такой подход лишил Unix-программы совместно использовать один экран. Кроме того, в Unix (отчасти из из за идеи, что всё есть последовательный файл, а отчасти из за ограничений termcap и curses) никогда не была реализована работа с "умными" терминалами, которые позволяют создавать экранные формы, рисовать изображения и т.п.

Даже в тех случаях, когда можно было программно реализовать любой механизм управления экраном, например в виртуальной консоли Linux или в графическом оконном терминале xterm, разработчики шли по пути эмуляции относительно примитивного текстового терминала vt100. И всё это лишь для того, чтобы обеспечить совместимость с редактором vi.

Ссылки на документацию по Unix

Конспект лекций к курсу ОС Unix

Робачевский А. М., Немнюгин С. А., Стесик О. Л. Операционная система UNIX. — 2-е изд., перераб. и доп. — СПб. БХВ-Петербург, 2010. - 656 с : ил. ISBN 978-5-94157-538-1

Д.Бовет, М. Чезатти Ядро Linux 3-е издание СПб. БХВ-Петербург, 2007

POSIX.1-2008. The Open Group Base Specifications Issue 7

Oracle. Solaris. Programming Interfaces Guide

SCO. Unixware 7. UnixWare 7 Documentation

Illustrated UNIX System V/BSD - книга 1992 года. Интересна тем, что в ней комментируются различия в семантике некоторых операций в различных реализациях Unix.

А.П. Полищук, С.А. Семериков СИСТЕМНОЕ ПРОГРАММИРОВАНИЕ В UNIX средствами Free Pascal Книга основана на UNIX System Programming: A programmer’s guide to software development by Keith Haviland, Dina Gray, Ben Salama. Кроме качественного перевода (пересказа) оригинала, книга расширена ссылками на особенности реализации некоторых системных вызовов в Linux и FreeBSD. Выбор нетипичного для Unix языка программирования не сильно мешает, но требует самостоятельного поиска имён стандартных функций языка C, которые подменены в примерах обёртками на Паскале.

| Прикрепленный файл | Размер |

|---|---|

| 11.07 МБ |

Inode и каталоги

В традиционной файловой системе (ФС) Unix доступный объём физического носителя делится между блоками данных и областью хранения метаданных - Inode. Количество Inode определяет максимальное число объектов (файлов, каталогов, сокетов и т.п) которые может хранить ФС. При форматировании ФС. Необходимо соблюдать баланс между данными и метаданными. При заполнении ФС мелкими файлами возможна ситуация, когда при свободной области данных исчерпывается запас Inode и создание новых файлов становится невозможным.

Просмотр числа inode в ФС - команда df -i. Просмотр числа блоков данных команда df

Суперблок

Суперблок хранит информацию о "геометрии" файловой системы: размещение таблицы inode на диске, число inode, число свободных inode, размещение начала блоков данных, число блоков данных, число свободных блоков и т.п.

Битовые карты

Битовые карты блоков данных и inode помечают занятые блоки/inode. 0 - элемент свободен, 1 - занят.

Inode

C каждым файлом в ОС Unix связана особая структура данных - индексный дескриптор (inode), хранящий метаинформацию файла (владелец, права доступа и т.п.).

Индексные дескрипторы в оригинальной UnixFS объединялись в последовательно нумерованный (индексированный) массив, что и дало название структуре. В современных ФС эта структура может иметь разные размеры и набор полей или отсутствовать вовсе. Соответственно, классические утилиты мониторинга ФС могут выдавать неверные данные о количестве занятых и свободных inode.

В реализации API доступа к ФС inode – это стандартизованная структура данных для обобщённого представления атрибутов файла. В оперативной памяти индексный дескриптор может быть представлен в виртуальном виде – vnode. Для ФС , не хранящих индексные дескрипторы, vnode создаётся на основе других подходящих источников данных.

Номер индексного дескриптора уникален в рамках одной ФС, однако, при монтировании нескольких ФС в одно дерево номера индексных дескрипторов будут повторяться. Поэтому vnode хранит номер индексного дескриптора плюс идентификатор ФС, в которой он находится. Для дисковых ФС в Linux номером ФС является число, составленное из мажора и минора блочного устройства, на котором ФС расположена. Для NFS, похоже, номер ФС определяется порядком монтирования и последовательно возрастает начиная с 1Ah.

Блоки данных

Размещение данных файла в блоках описывается ссылками, хранящимися в inode файла

| Прикрепленный файл | Размер |

|---|---|

| 16.03 КБ |

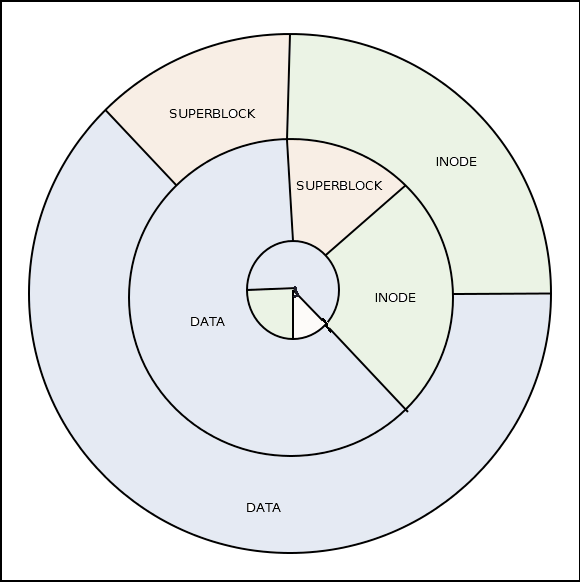

Оптимизация дискового доступа в FFS

Оригинальная файловая система Unix (UFS) имела несколько явных недостатков:

- Суперблок был единичной точкой отказа. Его физическое разрушение приводило к полной потере доступа к данным на диске.

- Inode и блоки данных хранились на разных дорожках, что требовало непрерывных перемещений магнитной головки при доступе к файлам.

Для решения этих проблем в Быстрой файловой системе (FFS) дорожки диска были разбиты на группы, каждая из которых имела структуру полной файловой системы. Таким образом суперблок дублировался во всех группах, а inode и блоки данных внутри группы размещались на соседних дорожках.

Подобное деление на группы сохранилась и в семействе ФС Extfs в Linux.

| Прикрепленный файл | Размер |

|---|---|

| 53.71 КБ |

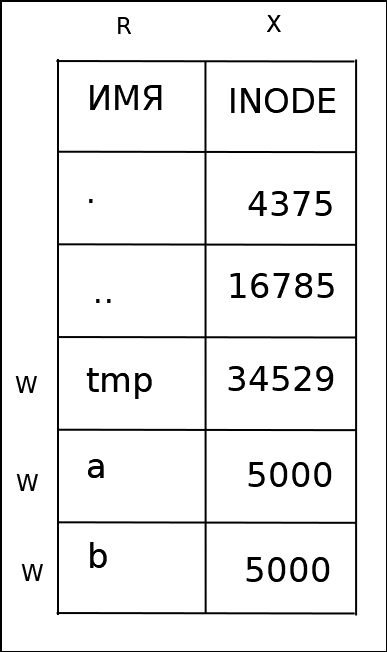

Каталоги

Каталоги

Древовидную структуру файловой системы в Unix обеспечивают каталоги, которые хранят таблицу соответствий Имя->inode. В этой таблице требуется уникальность имен, но не уникальность номеров inode. Благодаря этому, каждый объект ФС может иметь несколько имён. Счётчик имён хранится в inode объекта.

В Unix отсутствует операция удаления объекта из ФС. Есть только операция удаления имени из каталога - unlink. Объект, у которого нет имён и который не открыт ни одним процессом, удаляется автоматически.

У каталогов есть одно "нормальное" имя, имя '.' в самом каталоге и имя '..' в каждом из подкаталогов. В Linux другие имена для каталога создать нельзя. Нарушение этого правила привело к тому, что в структуре файловой системы могли бы образоваться циклы, а это бы нарушило работу алгоритмов обхода дерева каталогов.

У других типов объектов (файлов, FIFO, файлов устройств, сокетов, символических ссылок) может быть много имен в одном или в нескольких каталогах. Такие имена называют "жёсткими ссылками" (hard links), поскольку они гарантированно ссылаются на существующий inode. Поскольку нумерация Inode в каждой файловой системе своя, жёсткие ссылки могут указывать только на объекты в той же файловой системе, что и каталог, в котором они опубликованы.

В противоположность этому, символические или "мягкие" ссылки (symlinks, soft links) - это особые объекты файловой системы, которые хранят, вообще говоря, произвольные текстовые строки, интерпретируемые, как пути к файлам. Мягкие ссылки могут ссылаться на несуществующие объекты и не отражаются в счетчике Inode.

В Linux обычные пользователи могут создавать жёсткие ссылки лишь на объекты, владельцами которых они являются, поскольку это требует права на запись в счётчик имён в inode.

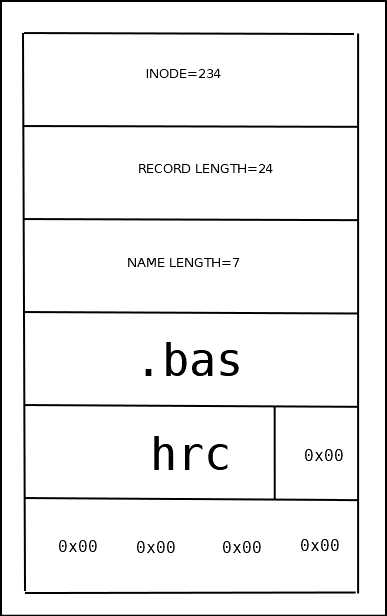

Для оптимизации операции удаления файлов в структуре каталога хранится размер записи и длина имени. При удалении записи из каталога она фактически остаётся на прежнем месте. Поле общей длины предыдущей записи увеличивается на размер удалённой записи. При создании новых записей переиспользуется место, оставшееся от удалённых записей.

| Прикрепленный файл | Размер |

|---|---|

| 11.13 КБ | |

| 8.55 КБ |

Выделение блоков данных под каталоги в ext2fs

При создании каталога ему выделяется 0 блоков данных и 152 байта внутри inode.

До тех пор, пока новые записи direntry помещаются в 152 байта (7 записей с именами короче 4 байт) блоки данных не выделяются. После превышения размера в 152 байта начинают выделяться блоки данных. Блоки выделяются с запасом, чтобы обеспечить отсутствие фрагментации.

При создании новой записи direntry происходит просмотр каталога блок за блоком в поисках уже существующей записи direntry в хвосте которой есть свободное место для создания новой direntry.

Если свободное место не обнаружено, то размер каталога увеличивается на один блок и новая запись direntry занимает новый блок целиком.

При удалении записей direntry из каталога блоки данных никогда не освобождаются, но могут переиспользоваться, путём размещения новых direntry на свободных местах, оставшихся после удалённых direntry.

Последняя запись direntry в блоке всегда имеет такой размер, чтобы запомнить блок до конца, поэтому размер каталога всегда кратен размеру блока.

Структура Inode

Атрибуты файла, хранящиеся в vnode, могут быть получены вызовом stat/fstat/lstat, который возвращает структуру данных

dev; /* устройство */

ino; /* индексный дескриптор */

mode; /* режим доступа */

nlink; /* количество жестких ссылок */

uid; /* идентификатор пользователя-владельца */

gid; /* идентификатор группы-владельца */

rdev; /* тип устройства */

/* (если это устройство) */

size; /* общий размер в байтах */

blocks; /* количество выделенных блоков */

blksize; /* размер блока ввода-вывода */

/* в файловой системе */

atime; /* время последнего доступа */

mtime; /* время последней модификации */

ctime; /* время последнего изменения */

Из командной строки просмотреть атрибуты можно командой stat

$ stat /bin/ping

File: `/bin/ping'

Size: 40760 Blocks: 88 IO Block: 4096 regular file

Device: fd00h/64768d inode: 113377318 Links: 1

Access: (4755/-rwsr-xr-x) Uid: ( 0/ root) Gid: ( 0/ root)

Access: 2014-03-17 08:38:31.000000000 +0600

Modify: 2011-05-21 03:08:42.000000000 +0600

Change: 2012-02-02 11:17:13.000000000 +0600

Метки времени

С каждым объектом ФС Unix связаны три метки времени:

- ctime – время модификации атрибутов файла (inode). Изменяется при смене прав доступа, владельца или группы файла, а также при изменении содержимого файла.

- mtime – время последней записи в файл.

- atime – время последнего доступа к файлу. В зависимости от опций ФС может оставаться неизменным (оптимизация), изменяться при открытии файла, изменяться каждые n-секунд пока файл остаётся открытым. Вызов stat не меняет atime.

Пользователь может произвольно изменить mtime и atime, в том числе на прошлое или будущее время (например, touch -t 200012311800 time.txt). При этом ctime изменится на момент выполнения операции.

Метка времени создания файлов в классическом Unix отсутствует, что довольно неудобно для администраторов.

В конкретных реализациях ФС могут быть и другие метки, но они недоступны через стандартные функции API. Например, в ex2fs есть поле для хранения времени удаления файла dtime, а в Sun StorEdge QFS хранится время создания файла creation time.

Права доступа на файлы и каталоги

В Unix права доступа к объекту ФС хранятся в битовом поле индексного дескриптора (inode). Шестнадцатиразрядное битовое поле, называемое mode, включает в себя четыре бита, определяющие тип объекта, три бита особых признаков (suid, sgid, sticky) и девять бит прав доступа. Правила интерпретации флагов mode (особенно suid, sgid, sticky) и правила манипуляции ими могут отличаться в разных ОС. В данном тексте описываются правила Linux.

Менять права доступа (записывать в inode) может владелец файла или администратор. Члены группы файла никаких особых прав на inode не имеют. Пользователь может отобрать у себя собственные права на чтение и запись в файл, но право на запись в inode (в т.ч. право на смену прав) сохраняется у владельца файла при любых обстоятельствах. Пользователь не может передать право собственности на файл другому пользователю и не может забрать право собственности на файл у другого пользователя.

При смене владельца или группы флаги suid и sgid сбрасываются. Пользователь не может установить флаг sgid на собственный файл, если файл принадлежит группе, в которую сам пользователь не входит.

При создании файла ему всегда назначается основная группа владельца. В дальнейшем владелец может назначить файлу группу, в которую входит сам. Существует как минимум два исключения из этих правил:

- Файлы, создаваемые в каталоге, которому назначен флаг sgid, наследуют группу, к которой принадлежит каталог, даже если создатель файла в эту группу не входит.

- Файлы, создаваемые программой, исполняемому файлу которой назначен флаг sgid, получают группу, которой принадлежит файл программы.

Права доступа включают право на чтение (R__ead), запись (__W__rite) и исполнение (e__X__ecute). Существует три набора прав __rwx для владельца файла (U__ser), группы файла (__G__roup) и остальных (__O__ther). Традиционно права записываются в виде строки из трёх троек __rwx. Тройки расположены слева направо в порядке ugo. Отсутствующее право помечается прочерком. Набор прав также может быть представлен в виде трёхзначного восьмеричного числа, в котором 1 соответствует наличию права, а 0 отсутствию. Например, rwxr-xr-- эквивалентно 7548. Утилита stat позволяет выдать права доступа к файлу в восьмеричном виде путём задания формата %a. Например, для каталога /tmp установлены все права для всех и sticky bit:

$> stat --format=%a /tmp

1777

Права доступа проверяются в момент выполнения системных вызовов, связанных с доступом к файлам и каталогам, таких как creat(), open(), unlink(), exec(). Из трёх наборов прав выбирается тот, который наиболее точно характеризует пользователя, пытающегося получить доступ к файлу. Права для владельца перекрывают ему права для группы и прочих, для остальных членов группы права для группы перекрывают права для прочих.

Права доступа к файлам

Для файла права rw проверяются в момент выполнения вызова ядра open(). При этом права доступа сверяются с флагами доступа, передаваемыми в open. Право x проверяется в момент выполнения вызова exec(). Для выполнения двоичных файлов право на чтение не обязательно. Защищенные от чтения исполняемые файлы нельзя запустить под отладчиком. Для скриптов запуск означает запуск программы интерпретатора, которая получает в качестве первого параметра имя файла скрипта. В этом случае интерпретатор должен открыть файл скрипта на чтение и право r необходимо.

Флаги suid и sgid в сочетании с правом на исполнение изменяют эффективные права процесса в момент выполнения программы из этого файла вызовом exec. Эффективные права соответствуют владельцу (группе владельцев) файла. При наличии права на исполнение suid и sgid отображаются буквой s в позиции флага права на исполнение. Флаг suid (sgid) может быть назначен файлу, не имеющему флага права на выполнение для владельца (группы). При отсутствии права на исполнение suid и sgid отображаются буквой S в позиции флага права на исполнение. Флаг suid без права на выполнение владельцем ни на что не влияет. Флаг sgid без права на выполнение группой используется как признак принудительной блокировки файла при выполнении системного вызова fcntl(fd, F_SETLK,...).

Флаг sticky bit не оказывает в Linux влияния на работу с файлом. Более того, системный вызов chmod() молча игнорирует попытки установить sticky bit, не выдавая ошибки, но и не выполняя действия. В старых версиях Unix sticky bit в сочетании с флагом прав на исполнение указывал, что после завершения программы её код должен быть сохранён в области свопа для быстрого повторного запуска.

Права доступа к каталогам

Каталог можно представить как таблицу, содержащую много записей, каждая из которых состоит из двух полей: имя и номер индексного дескриптора. В этой модели право на запись в каталог означает право на создание и удаление записей, т.е. создание файлов в каталоге, создание новых имен для существующих файлов (link), удаление имен файлов (возможно вместе с файлами) (unlink). Для удаления файла нет необходимости иметь право на операции с файлом, достаточно иметь право на запись в каталог, в котором хранится его последнее имя.

Право на чтение означает для каталога право на получение списка имён (левой колонки в нашей модели), а право на исполнение – доступ к номерам индексных дескрипторов (правой колонке). В норме оба права должны использоваться одновременно. Если отсутствует право на выполнение, то имеющий право на чтение получит список имен файлов в каталоге, но не сможет ни узнать их метаданные (владелец, размер и т.п.), ни получить доступ к данным. Если отсутствует право на чтение, то становится невозможно узнать имена файлов в каталоге. Однако, если имя известно из других источников, то доступ к файлу можно получить стандартным образом.

sticky бит используется для каталогов, запись в которые разрешена группе или остальным. Данный бит указывает на то, что создавать записи в каталоге может любой, имеющий право на запись, а удалять только владелец объекта, на который указывает запись или владелец каталога. sTicky бит обозначается буквой t в позиции права на исполнение для остальных, если само право есть, и буквой T, если такого права нет.

Флаг setgid, установленный на каталог, приводит к тому, что все объекты, создаваемые в этом каталоге, наследуют группу каталога. Создаваемые подкаталоги дополнительно наследуют сам бит setgid.

Флаг setuid, установленный на каталог в System V и Linux, игнорируется. В BSD системах setuid, установленный на каталог, действует аналогично setgid.

ACL

Традиционные права доступа, хранящиеся в поле mode, не позволяют задать права доступа с точностью до пользователя или до группы. Скажем, нельзя распределить права доступа так, чтобы пользователь user1 имел право только на чтение, user2 - только на запись, а user3 - только на исполнение.

Для преодоления подобных ограничений современные реализации Unix поддерживают списки доступа (Access Lists) - ACL. Для хранения списков доступа может резервироваться отдельный inode, что позволяет выделять для них место в области данных ФС, не создавая при этом отдельного видимого файла.

Списки доступа состоят из записей, содержащих тип записи (пользователь, группа, остальные, маска), идентификатор пользователя или группы, флаги прав на чтение, запись и исполнение. Права доступа, содержащиеся в inode обязательно дублируются тремя записями в ACL - владелец, группа, остальные. Маска определяет максимальные права, которые будут доступны через ACL. Если дать кому-либо права rwx, а маска равна r--, то результатом будет право r--. Действие маски не распространяется на владельца файла и на остальных.

Для индикации наличия ACL информационные утилиты добавляют символ + после стандартного списка прав доступа

Команда просмотра ACL

$ getfacl /etc

getfacl: Removing leading '/' from absolute path names

# file: etc

# owner: root

# group: root

user::rwx

group::r-x

other::r-x

Команда изменения acl

setfacl -m u:lisa:r file

устанавливает право на чтение file для пользователя lisa

setfacl -x u:lisa:r file

отбирает право на чтение file для пользователя lisa

Capabilities

В Linux кроме повышения прав программы через флаг setuid, возможно повышений прав на отдельные привилегированные функции - capabilities.

Команда просмотра capabilities

$ getcap /bin/ping

/bin/ping = cap_net_admin,cap_net_raw+p

Команда установки capabilities

setcap capabilities filename

Формат capabilities описан в man cap_from_text.

Макросы для выделения отдельных флагов

| identifier | value | comment |

|---|---|---|

| S_IFMT | F000 | format mask |

| S_IFSOCK | A000 | socket |

| S_IFLNK | C000 | symbolic link |

| S_IFREG | 8000 | regular file |

| S_IFBLK | 6000 | block device |

| S_IFDIR | 4000 | directory |

| S_IFCHR | 2000 | character device |

| S_IFIFO | 1000 | fifo |

| S_ISUID | 0800 | SUID |

| S_ISGID | 0400 | SGID |

| S_ISVTX | 0200 | sticky bit |

| S_IRWXU | 01C0 | user mask |

| S_IRUSR | 0100 | read |

| S_IWUSR | 0080 | write |

| S_IXUSR | 0040 | execute |

| S_IRWXG | 0038 | group mask |

| S_IRGRP | 0020 | read |

| S_IWGRP | 0010 | write |

| S_IXGRP | 0008 | execute |

| S_IRWXO | 0007 | other mask |

| S_IROTH | 0004 | read |

| S_IWOTH | 0002 | write |

| S_IXOTH | 0001 | execute |

Ссылки:

http://www.softpanorama.org/Access_control/Permissions/suid_attribute.shtml

Структуры данных ext2fs

С логической точки зрения ФС образуется за счёт двух элементов: массива индексных дескрипторов и системы каталогов, связывающих имена файлов с номерами индексных дескрипторов. Индексные дескрипторы хранят метаинформацию файлов и ссылки на блоки данных файлов. Каталоги объединены в дерево с двунаправленной системой ссылок между узлами.

Дисковое пространство в ext2fs разбивается на логические блоки размером 1, 2 или 4 КБ. Блоки используются под хранение нескольких служебных структур, массива индексных дескрипторов и, собственно, под хранение содержимого файлов. Для оптимизации времени доступа блоки поделены на группы. По возможности индексный дескриптор файла и его данные размещаются в пределах одной группы, что снижает время на перемещение головок по диску.

В одном из начальных блоков (со смещением 1024 байта от начала раздела) размещается Суперблок – структура данных размером 1024 байта, описывающая основные настраиваемые параметры ФС. В этих параметрах задаётся размер блока, количество индексных дескрипторов, количество блоков, отведенных под хранение данных и т.п. Размер блока влияет на потери дискового пространства в "хвостах" файлов (больше блок – больше потери) и на максимальную длину файла (больше блок – больше максимальная длина). Количество индексных дескрипторов определяет максимальное число объектов, которые могут быть размещены в данной ФС.

Для повышения надёжности Суперблок дублируется в начале каждой группы. За ним следует массив дескрипторов групп, который также дублируется во всех группах. Далее идут битовые карты свободных индексных дескрипторов и свободных блоков данных группы. Эти битовые карты нужны для быстрого создания файлов и быстрого выделения блоков хранения данных. Далее находятся область хранения индексных дескрипторов и область хранения данных.

Структура группы блоков в ext2fs

| Суперблок | Массив дескрипторов групп | Карта свободных блоков | Карта свободных индексных дескрипторов | Массив индексных дескрипторов | Блоки данных |

|---|---|---|---|---|---|

| Дублируются во всех группах блоков для надёжности | Данные, индивидуальные для каждой группы |

Суперблок

| поле | описание |

|---|---|

| s_inodes_count | Число индексных дескрипторов во всей ФС |

| s_blocks_count | Число блоков, отведённых под ФС |

| s_r_blocks_count | Число зарезервированных блоков данных |

| s_free_blocks_count | Число свободных блоков данных |

| s_free_inodes_count | Число свободных индексных дескрипторов |

| s_first_data_block | Адрес первого блока данных |

| s_log_block_size | Размер блока |

| s_log_frag_size | |

| s_blocks_per_group | Число блоков в группе |

| s_frags_per_group | |

| s_inodes_per_group | Число индексных дескрипторов в группе |

| s_mtime | Время последнего монтирования |

| s_wtime | Время последней записи |

| s_mnt_count | Количество монтирований |

| s_max_mnt_count | Количество монтирований без проверки на ошибки |

| s_magic | Магическое число ex2fs |

| s_state | Флаг "чистого" выключения |

| .... | |

| s_reserved[235] | дополнение до 1024 байтов |

Дескриптор группы

| поле | описание |

|---|---|

| bg_block_bitmap | Адрес битовой карты свободных блоков |

| bg_inode_bitmap | Адрес битовой карты свободных индексных дескрипторов |

| bg_inode_table | Адрес таблицы индексных дескрипторов |

| bg_free_blocks_count | Количество свободных блоков в группе |

| bg_free_inodes_count | Количество свободных индексных дескрипторов в группе |

| bg_used_dirs_count | Количество каталогов группе (для fsck, например) |

| bg_pad | выравнивание до удобного размера |

Поля индексного дескриптора

| поле | описание |

|---|---|

| i_mode | Тип, suid, sgid, sticky, права доступа |

| i_uid | Владелец |

| i_size | Размер |

| i_atime | Access time |

| i_ctime | Creation time |

| i_mtime | Modification time |

| i_dtime | Deletion Time |

| i_gid | Группа |

| i_links_count | Число имён |

| i_blocks | Число занимаемых блоков |

| i_flags | Флаги |

| i_reserved1 | |

| i_block[15] | Указатели на блоки данных |

| i_version | Версия (для NFS) |

| i_file_acl | File ACL |

| i_dir_acl | Directory ACL |

| .... | прочее, дополненное до удобного размера |

Указатели на блоки данных

| номер | описание |

|---|---|

| 1 | адрес блока или 0 |

| ... | ... |

| 12 | адрес блока или 0 |

| 13 | адрес блока косвенной адресации или 0 |

| 14 | адрес блока двойной косвенной адресации или 0 |

| 15 | адрес блока тройной косвенной адресации или 0 |

Блоки адресуются с единицы. Ноль в указателе означает, что блок не выделялся.

Зарезервированные номера индексных дескрипторов

| идентификатор | номер | Описание |

|---|---|---|

| EXT2_BAD_INO | 1 | Сбойные блоки |

| EXT2_ROOT_INO | 2 | Корневой каталог |

| EXT2_ACL_IDX_INO | 3 | ACL (списки доступа) |

| EXT2_ACL_DATA_INO | 4 | ACL (списки доступа) |

| EXT2_BOOT_LOADER_INO | 5 | Загрузчик |

| EXT2_UNDEL_DIR_INO | 6 | Каталог для восстановления стёртых файлов |

| EXT2_FIRST_INO | 11 | Первый нормальный inode. Часто занят каталогом lost+found |

Запись в каталоге

| поле | описание |

|---|---|

| inode | Номер индексного дескриптора |

| rec_len | Длина записи |

| name_len | Длина имени файла |

| name | Имя файла (переменной длины до 255 символов) |

Простая программа для проверки максимальной длины имени

F=""

for I in {1..1024};do

F=${F}Z

if touch $F; then

rm $F

else

echo "Maximum name length="$((I-1))

break

fi

done 2>/dev/null

Ссылки

API файловой системы

Файлы существуют в нескольких качествах:

- объекты файловой системы (ФС)

- источники кода для программ

- источники данных для процессов

Файлы в файловой системе

В файловой системе UNIX хранятся различные объекты: файлы, каталоги, символические ссылки, файлы устройств, FIFO, сокеты. Объекты в ФС адресуются именами и характеризуются правами доступа. Один объект может иметь несколько имен. Права доступа (R)ead, (W)rite, e(X)ecute определены по отдельности для трех категорий пользователей (U)ser, (G)roup, (O)ther. Дополнительно к правам доступа есть флаг смены владельца на время выполнения файла, смены группы на время выполнения файла и признак «липкости», что бы он не означал. Права доступа и флаги для разных типов объектов интерпретируются немного по-разному.

Файлы можно создавать (одновременно давая имя), добавлять новые имена, удалять старые имена, а также менять права доступа к файлу (влияет на сам файл, вне зависимости от того к какому из его имен применялась операция). Администратор может еще и поменять владельца файла.

Файл оставшийся без имени и не используемый для вода/вывода или в качестве источника данных программы – уничтожается. Вызовы ядра Unix, связанные с файловой системой можно условно поделить на несколько групп:

- работа с содержимым файла или каталога

- работа с именами объектов

- работа с символическими ссылками

- работа с FIFO и файлами устройств

- работа с метаданными

Метаданные:

int chown(const char *path, uid_t owner, gid_t group); //смена владельца и группы

int chmod(const char *path, mode_t mode); //смена прав доступа

int stat(const char *file_name, struct stat *buf); //получение всех атрибутов файла

Имена в каталогах:

int mkdir(const char *pathname, mode_t mode); //создание каталога

int rmdir(const char *pathname); //удаление каталога

int link(const char *oldpath, const char *newpath); //создание нового имени

int unlink(const char *pathname); //удаление старого имени

int rename(const char *oldpath, const char *newpath); //атомарная операция удаляющая имя oldpath и создающая newpath

Создание символических ссылок, FIFO и файлов устройств:

int symlink(const char *oldpath, const char *newpath); //создание файла ссылки newpath ссылающегося на oldpath

int mknod(const char *path, mode_t mode, dev_t dev); //создание FIFO или файла устройства (определяется mode)

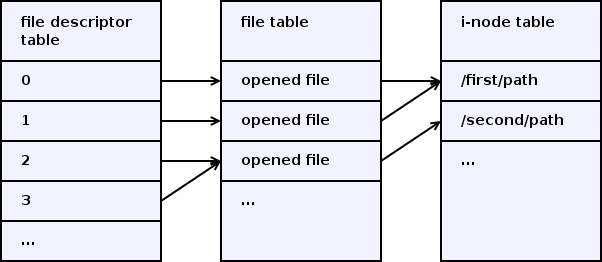

Открытые файлы = файловые дескрипторы

В качестве источника данных файлы представлены в программе в виде файловых дескрипторов – целых чисел являющимися индексами в таблице открытых файлов. За файловыми дескрипторами могут скрываться файлы, FIFO и файлы устройств в ФС, неименованые каналы - pipe или сокеты. Для операций чтения и записи все эти источники данных равноценны.

По соглашениям UNIX вновь запущенная программа может рассчитывать на три открытых файла с индексами 0,1,2, соответствующие stdin, stdout, stderr. Ответственность за это возлагается на программу вызвавшую exec().

Работа с метаданными файла может происходить и по имени и по файловому дескриптору.

int fchmod(int fd, mode_t mode);

int fchown(int fd, uid_t owner, gid_t group);

int fstat(int fd, struct stat *buf);

Некоторые примеры использования API файловой системы

//Перенаправление стандартного файла ошибок

int newfd;

char *fname="file";

if( (newd = creat(fname, S_IRUSR|S_IWUSR) >=0 ) ){

dup2(newfd,2);

close(newfd);

}else{

perror("Cannot open new stderr file:");

exit(1);

}

// Создание большого "дырявого" файла, который имеет длину 10000000 байт а реально занимает 1 блок на диске

newd = open(fname, O_WRONLY|O_TRUNC);

lseek(fd,10000000,SEEK_SET);

write(fd," ",1);

//узнаем текущую позицию чтения/записи

pos=lseek(newfd,0,SEEK_CUR);

//делаем "невидимым" временный файл

int tmpfd;

char tmpname[]="/tmp/qqqXXXXXX"

mktemp(tmpname);

int tmpfs = open(tmpfname, O_CREAT|O_RDWR, S_IRUSR|S_IWUSR)

unlink(tmpfname);

//теперь файл не имеет имени и будет уничтожен по завершению нашей программы

//читать и писать в него можно без проблем

write(tmpfd,tmpname,1);

lseek(tmpfd,0,SEEK_SET);

read(tmpfd,tmpname,1);

open, read, write, close

Открытие файла

Работа с содержимым файла происходит через целочисленный файловый дескриптор, который представляет из себя номер строки в таблице ссылок на открытые файлы процесса.

При открытии файла в вызове ядра open() проверяются соответствие флагов и прав доступа к файлу.

//почти псевдокод

#include <sys/types.h>

#include <sys/stat.h>

#include <fcntl.h>

int fd;

int flags;

mode_t mode;

// открытие (+создание) файла

fd=open("pathname", flags, mode);

//или

fd=creat("pathname", mode);

// при открытии существующего файла можно опустить параметр mode

fd=open("pathname", flags);

mode - права доступа к файлу, назначаемые в момент его создания. Чтобы нельзя было случайно создать файл со слишком свободным доступом, при создании файла производится побитовое умножение mode на битовую маску umask (mode & ~umask). mode и _umask__ удобно задавать в восьмеричном виде считая, что классические права доступа rwx соответствуют одной восьмеричной цифре. Например, права доступа rwxr-xr-- запишутся в восьмеричном виде как 0754. Типичная маска выглядит так ---w--w- или 022в восьмеричной записи. Такая маска отбирает права на запись у группы и остальных.

Системный вызов umask(mask) устанавливает новую маску и возвращает старую.

#include <sys/types.h>

#include <sys/stat.h>

mode_t old_mask=umask(new_mask);

Для удобства записи прав доступа существуют мнемонические макросы:

S_IRWXU 00700 User Read, Write,eXecute; S_IRUSR 00400 User Read; S_IWUSR 00200 User Write и т.д. S_IXUSR, S_IRWXG, S_IRGRP, S_IWGRP, S_IXGRP, S_IRWXO, S_IROTH, S_IWOTH, S_IXOTH.

flags - флаги уточняющие режим открытия файла. Флаги делятся на несколько групп:

- режим доступа: O_RDONLY, O_WRONLY, O_RDWR, O_WRONLY+O_APPEND(чтение,запись, чтение+запись, запись всегда в конец файла);

- режим создания - O_CREAT, O_CREAT+O_EXCL, O_TRUNC (создавать файл, создавать только если не существует, обрезать существующий до нулевой длины);

- прочие O_NOFOLLOW, O_CLOEXEC, O_NOCTTY (не открывать символические ссылки, закрывать при вызове exec, не рассматривать открытый файл как управляющий терминал CTTY=Control TeleTYpe).

При ошибке открытия файла возвращается -1 и в переменную errno заносится код ошибки. Возможные значения ошибки (не все):

- EACCES - нет прав на сам файл или на поиск в каталоге в котором он находится;

- ENOENT - файл не существует и не указан флаг O_CREAT;

- EEXIST - файл существует и указаны флаги O_CREAT+O_EXCL;

- EFAULT - плохой указатель на имя файла (например NULL);

- EISDIR - попытка открыть каталог;

- ELOOP - символические ссылки создали кольцо в структуре каталогов.

Чтение/запись файла

#include <unistd.h>

// чтение/запись определенного числа байт

int fd

char buf[SIZE];

size_t count=SIZE;

ssize_t res;

res=read (fd, buf, count);

res=write(fd, buf, count);

Чтение и запись возвращают количество прочитанных/записанных байтов или -1. -1 не всегда означает ошибку.

Возможные варианты ответа при записи:

- число от 0 до count - число реально записанных байтов;

- -1 - ошибка. Если errno при ошибке выставлено в EAGAIN, EWOULDBLOCK или EINTR , то операцию можно повторить см. ниже.

Возможные варианты ответа при чтении:

- число от 1 до count - число реально записанных байтов;

- 0 - признак конца файла

- -1 - ошибка. Если errno при ошибке выставлено в EAGAIN, EWOULDBLOCK или EINTR , то операцию можно повторить см. ниже.

Ошибки чтения/записи:

- EAGAIN или EWOULDBLOCK (только для сокетов) - не удалось провести неблокирующее чтение/запись для файла (сокета), открытого в режиме O_NONBLOCK;

- EINTR - операция чтения/записи была прервана доставкой сигнала до того, как удалось прочитать/записать хотя бы один байт;

- EBADF - плохой дескриптор файла (файл закрыт);

- EINVAL - неверный режим доступа к файлу (чтение вместо записи или наоборот);

- EFAULT - неверный указатель на буфер (например NULL).

Чтение/запись сложных объектов за один системный вызов

Чтение/запись из/в фрагментированной памяти

struct iovec {

void *iov_base; /* Starting address */

size_t iov_len; /* Number of bytes to transfer */

} iov[SIZE];

res=readv (fd, iov, SIZE);

res=writev(fd, iov, SIZE);

Чтение/запись в определенную позицию. offset - смещение в байтах относительно начала файла.

res=pread (fd, buf, count, offset);

res=pwrite(fd, buf, count, offset);

res=preadv (fd, iov, int iovcnt, offset);

res=pwritev(fd, iov, int iovcnt, offset);

Закрытие файла

// закрытие файла

int retval=close(fd);

Ошибки при закрытии файла встречаются редко, но встречаются.

- EBADF - попытка закрыть файловый дескриптор, не связанный с открытым файлом;

- EINTR - операция прервана доставкой сигнала. Может встретиться на медленных (например сетевых) ФС;

- EIO - ошибка нижележащей системы ввода/вывода. Например обрыв соединения с файловым сервером.

Установка смещения в файле

Для установки позиции/чтения записи в файле используются два параметра offset - смещение в байтах и whence - место от которого отсчитывается смещение. Возможные значения whence:

- SEEK_SET - от начала файла;

- SEEK_CUR - от текущей позиции;

- SEEK_END - от конца файла.

Пример:

#include <sys/types.h>

#include <unistd.h>

// установка позиции чтения/записи

off_t offset=100;

int whence=SEEK_END;

off_t pos=lseek(fd, offset, whence);

Возвращается установленная позиция или -1 в случае ошибки.

Сочетание offset=0 и whence=SEEK_CUR позволяет узнать текущую позицию чтения/записи.

С помощью lseek возможно перемещение указателя записи за конец файла. Многие ФС в такой ситуации не выделяют блоки хранения под пропущенные байты и создают "дырявые" файлы, занимающие на диске пространство меньше своей длины.

int fd=open("/tmp/sparse-file", O_WRONLY|O_CREAT|O_TRUNC, 0700);

off_t pos=lseek(fd, 1000000000, SEEK_SET);

int res=write(fd,"c",1);

В данном примере создаётся файл длиной примерно 1 ГБ, занимающий на диске один блок данных (например 512 Б).

В 32-х разрядных системах могут быть проблемы с большими файлами. В этом случае надо использовать вызов lseek64 и некоторые дополнительные трюки.

Манипулирование файловыми дескрипторами

Возможно создание ссылки на файловый дескриптор.

#include <unistd.h>

int fd1=dup(oldfd);

int fd2=dup2(oldfd, newfd);

dup() - выбирает в таблице открытых файлов первую свободную строку и записывает ссылку на oldfd в неё, dup2() - закрывает файл, связанный с дескриптором newfd (если он был открыт) и записывает ссылку oldfd в newfd. В случае успеха возвращается файловый дескриптор, в случае ошибки -1.

В связи с тем, что в таблицу открытых файлов вписывается именно ссылка, у файловых дескрипторов oldfd и newfd всегда будет одна и та же позиция головки чтения/записи.

Типичное применение dup2() - это подмена стандартных дескрипторов 0,1,2 (stdin,stdout,stderr). oldfd в этом случае закрывается после создания ссылки. dup2() предпочтительнее чем dup(), т.к. выполняется атомарно, что может быть важно в многопоточной среде.

int newfd=open("file",O_RDONLY);

dup2(newfd,0);

close(newfd);

вариант с dup()

int newfd=open("file",O_RDONLY);

close(0);

dup(newfd);

close(newfd);

Флаги вызова open

Флаги, влияющие на создание файла

| Флаги | файл существует | файл не существует |

|---|---|---|

| Без флагов | Нет ошибки | ENOENT |

| O_CREAT | Нет ошибки | Нет ошибки |

| O_CREAT+O_EXCL | EEXIST | Нет ошибки |

Флаги режима доступа

- O_RDONLY - чтение +O_WRONLY - запись +O_RDWR - чтение и запись +O_WRONLY+O_APPEND - запись всегда в конец файла

Флаги, влияющие на позицию записи

- O_TRUNC - обнулить размер файла и писать с начала

- O_APPEND - всегда записывать в хвост файла

Флаги оптимизации доступа

- O_SYNC - блокировка операции записи до завершения записи на диск

- O_NONBLOCK - открыть файл в неблокирующем режиме (используется с FIFO)

- O_NOATIME - не обновлять время последнего доступа

Специфические флаги

- O_NOCTTY - при открытии терминала не назначать его в качестве управляющего

Наследование файловых дескрипторов

Создание нового процесса в Unix осуществляется системным вызовом fork() который создаёт точную копию текущего процесса. Копируются все структуры данных в ядре и в пространстве пользователя, а значит и таблица открытых файлов. Таким образом дочерний процесс наследует все открытые файлы родительского процесса.

В таблице виртуальных Inode во время вызова fork() счётчики числа открытий файлов увеличиваются на количество ссылающихся на них файловых дескрипторов нового процесса.

Вызов exec("exefile",...) загружает в память существующего процесса код и данные из файла exefile. Все открытые файлы сохраняют своё состояние, кроме тех, которые помечены флагом "O_CLOEXEC". Помеченные файлы закрываются. Исполняемый файл exefile не занимает файловый дескриптор, но так же считается открытым, т.е. exec() увеличивает счётчик числа открытий в таблице виртуальных Inode.

Благодаря цепочке вызовов fork() - exec() и наследованию открытых файлов shell при запуске внешней программы создаёт новый процесс с помощью fork(), а в нём перед вызовом exec() может переназначить файлы стандартного ввод-вывода, которые будут унаследованы запускаемой программой.

Связь со стандартной библиотекой языка Си

Стандартная библиотекой языка Си использует системные вызовы для доступа к файловой системе, однако добавляет к этим вызовам некоторую дополнительную обвязку - буферизацию, преобразование символов конца строки в текстовых файлах и т.п.

Если хочется воспользоваться стандартными библиотечными функциями fprintf, fscanf и т.п. то можно создать структуру FILE на основе существующего дескриптора:

FILE *fp=fdopen(int fd, const char *mode); //mode как в fopen вида “rb” или “w” и т.п.

Совместный доступ к файлам - блокировки

Операция блокировки части файла необходима для организации совместного доступа к файлу из нескольких процессов. Главная задача блокировки - обеспечение атомарности чтения данных, т.е. гарантия того, что при чтении (возможно несколькими вызовами read()) все данные будут принадлежать одной "версии" файла и не будут перезаписаны во время чтения. Соответственно бываю эксклюзивные блокировки со стороны писателя (я пишу в этот файл, другим в это время читать и писать бессмысленно) и разделяемые блокировки со стороны читателей (мы читаем, пожалуйста, не пишите).

В Unix традиционно используются рекомендательные (advisory) блокировки. Такие блокировки требуют от всех процессов, которые хотят получить доступ к файлу, вызова специальных функций для установки и/или проверки блокировок. Вызовы open(), read() и write() про блокировки ничего не знают, и, в результате, процессы, которые явно не вызывают функции работы с блокировками не узнают об их существовании и могут нарушить логику совместной работы с файлом.

Отдельной проблемой является то, что разные способы установки блокировок никак не взаимодействуют друг с другом. Так блокировка установленная вызовом fcntl() не может быть проверена вызовом flock(). Единственным реальным сценарием применения файловых блокировок в Unix является разработка комплекса программ с заранее прописанным алгоритмом синхронизации доступа к файлам через блокировки.

Хорошая статья на английском.

Блокировка через вспомогательный файл

Самые ранние версии Unix не поддерживали блокировок, поэтому в различных программах можно встретить создание вспомогательного файла с расширением .lck или .lock. Перед записью в файл somefile.txt программа в цикле пытается создать файл somefile.txt.lck с флагами O_CREAT|O_EXCL. Если файл уже существует, то вызов open() возвращает ошибку и цикл продолжается. Если файл удалось успешно создать, то цикл завершается и можно открывать на запись основной файл. В служебный файл блокировки часто пишут PID процесса, чтобы было понятно, кто его создал.

int fd=-1;

while(fd==-1){

fd=open("somefile.lck", O_CREAT|O_EXCL|O_WRONLY,0500);

}

//Пишем в файл блокировки свой PID

char pid[6];

itoa(getpid(), pid, 10);

write(fd,pid,strlen(pid));

//этот файловый дескриптор нам больше не нужен

close(fd);

//основная работа

int mainfd=open("somefile", O_WRONLY,0500);

...

close(mainfd);

//Удаляем файл блокировки

unlink("somefile.lck");

Блокировка flock()

Следующим шагом стало появление в BSD системах вызова flock(), который позволял пометить в ядре файл как заблокированный. Этот вызов не стандартизован POSIX, но поддерживается в Linux и во многих версиях Unix. flock() не поддерживается сетевой файловой системой NFS.

#include <sys/file.h>

int flock(int fd, int operation);

Операции:

- LOCK_EX - если файл не заблокирован, то установить эксклюзивную блокировку. Иначе приостановить выполнение процесса, пока все остальные блокировки не будут сняты. По определению только один процесс может держать эксклюзивную блокировку файла.

- LOCK_SH - если файл не заблокирован эксклюзивно, то увеличить счётчик разделяемых блокировок. Иначе приостановить процесс до снятия эксклюзивной блокировки. Разделяемую блокировку на заданный файл может держать более чем один процесс.

- LOCK_UN - удалить блокировку, удерживаемую данным процессом

- LOCK_NB - (not block) флаг, применяемый вместе с LOCK_EX и LOCK_SH для проверки возможности блокировки. Если блокировка невозможна, то вместо приостановки процесса

flock()возвращает -1, а переменнаяerrnoустанавливается в значение EWOULDBLOCK.

Блокировки в POSIX fcntl()

Стандарт POSIX определяет операции с блокировками записей - участков файлов. Блокировки производятся универсальный вызов управления открытыми файлами fcntl() (file control) или через функцию locf(). В Linux locf() это библиотечная обёртка для fcntl().

#include <unistd.h>

#include <fcntl.h>

int fcntl(int fd, int cmd, struct flock *lock);

fcntl() - это перегруженный (в смысле C++) вызов ядра с переменным числом параметров. Его поведение определяется значением второго параметра - cmd. За блокировки отвечают команды F_SETLK, F_SETLKW и F_GETLK, которые используются для установки/снятия (SET) и чтения (GET) блокировок файла .

Параметры блокировки задаются/считываются через структуру flock. Блокируемая позиция задаётся параметром, указывающим откуда отсчитывать стартовое смещение, стартовым смещением и размером. Нулевой размер означает блокировку участка файла от стартового смещения и до бесконечности.

struct flock {

...

short l_type; /* Тип блокировки: F_RDLCK,

F_WRLCK, F_UNLCK */

short l_whence; /* Как интерпретировать l_start:

SEEK_SET, SEEK_CUR, SEEK_END */

off_t l_start; /* Начальное смещение для блокировки */

off_t l_len; /* Количество байт для блокировки */

pid_t l_pid; /* PID процесса блокирующего нашу блокировку

(F_GETLK only) */

...

};

Тип блокировки:

- F_RDLCK - разделяемая блокировка. Мы собираемся только читать файл и другие читатели могут к нам присоединиться. В это время никто не должен писать в файл.

- F_WRLCK - эксклюзивная блокировка. Мы собираемся менять файл и никто не должен его читать или в него писать.

- F_UNLCK - снятие блокировки

Команды:

- F_SETLK - установить блокировку (если l_type установлен в значение F_RDLCK или F_WRLCK) или снять блокировку (если l_type установлен в значение F_UNLCK). Если другой процесс заблокировал указанный участок или его часть, то

fcntl()вернёт -1 и установит значение errno в EACCES или EAGAIN. - F_SETLKW - (setlk + wait) тоже, что и предыдущий случай, но с приостановкой текущего процесса до освобождения внешней блокировки

- F_GETLK - проверка наличия блокировки. На вход подаётся параметры интересующего участка и тип блокировки, на выходе - l_type==F_UNLCK если конфликтов не обнаружено или параметры блокировки, которая пересекается с интересующей.

Блокировки в POSIX lockf()

Функция lockf() в Linux реализуется через fcntl() и представляет из себя упрощённый интерфейс для работы с блокировками.

#include <unistd.h>

int lockf(int fd, int cmd, off_t len);

lockf() работает с участком файла начиная с текущей позиции чтения/записи и длиною len байт если len > 0; c позиции раньше текущей на len и до текущей если len < 0; с текущей позиции до конца файла если len = 0.

Команды:

- F_LOCK - Устанавливает исключительную блокировку указанной области файла. Если эта область (или её часть) уже блокирована другим процессом, то вызов приостановит выполнение текущего процесса до тех пор, пока не будет снята предыдущая блокировка. Если эта область перекрывается с ранее заблокированной в этом процессе областью, то они объединяются. Файловые блокировки снимаются сразу после того, как установивший их процесс закрывает файловый дескриптор. Дочерние процессы не наследуют подобные блокировки.

- F_TLOCK - То же самое, что и F_LOCK, но вызов никогда не блокирует выполнение и возвращает ошибку, если файл уже заблокирован.

- F_ULOCK - Снимает блокировку с заданной области файла. Может привести к тому, что блокируемая область будет поделена на две заблокированные области.

- F_TEST - Проверяет наличие блокировки: возвращает 0, если указанная область не заблокирована или заблокирована вызвавшим процессом; возвращает -1, меняет значение errno на EAGAIN (в некоторых системах на EACCES), если блокировка установлена другим процессом.

Блокировки в shell

При программировании в shell можно воспользоваться командой

flock [options] <file|directory> <command> [command args]

Если отбросить подробности, то flock пытается установить блокировку (вызовом flock(), что почти очевидно) на указанный файл или каталог. Если блокировка уже установлена, то flock уходит в "сон". Как только файл становится доступным, flock блокирует его, выполняет указанную команду и завершается, освобождая блокировку.

Обязательные (mandatory) блокировки

В Linux и некоторых Unix возможна установка обязательных блокировок, которые приостановят вызовы read() и write() на заблокированных участках файла (документация по Linux). Для этого файловая система должна быть смонтирована с опцией-o mand, а в правах доступа к файлу должны быть одновременно выставлены флаг запрещения прав на выполнение группой и флаг смены группы процесса при выполнении SGID. В буквенной записи это выглядит так: -rw-r-Sr-- (если бы было право на исполнение группе, то была бы показана маленькая 's') .

- Если на файл установлена разделяемая блокировка F_RDLCK то блокируются все вызовы, которые изменяют файл (

write(),open()с флагом O_TRUNC и т.п.) - Если на файл установлена разделяемая блокировка F_WRLCK то блокируются вызовы чтения

read()и вызовы, изменяющие содержимое файла (write()и т.д.) - Обязательная блокировка несовместима с отображением файла в память.

Файловые дескрипторы и их дублирование

файловый дескриптор ФД (созданный через вызов open или унаследованный от родительского процесса), является целочисленным индексом в таблице ссылок на структуры открытых файлов процесса. Сама структура, связанная с открытым файлом, содержит дальнейшую ссылку на виртуальный Inode файла в памяти ядра, а так же флаги доступа к файлу (чтение, запись), текущую позицию чтения/записи в файле и некоторые дополнительные данные. Информация о блокировках используется совместно несколькими процессами, а потому вынесена в виртуальный Inode.

По соглашениям, принятым в ОС Unix, в момент запуска программы должны быть открыты ФД 0, 1 и 2, которые интерпретируются как STDIN, STDOUT и STDERR соответственно. Другие ФД так же могут быть открыты, но это никак не регламентируется. При выделении нового ФД при вызове open, pipe, dup и т.п., выбирается наименьший свободный ФД.

Процесс, имея ФД, может создавать на его основе новые ФД, которые будут ссылками на ту же структуру данных в ядре, что и оригинальный ФД и соответственно те же флаги и позицию чтения/записи. Закрытие ФД уменьшает количество ссылок на открытый файл. Фактическое закрытие файла произойдёт тогда, когда на него не будет ссылаться ни один ФД.

Для создания ссылок используются вызовы dup и dup2. dup возвращает первый свободный номер ФД, а dup2 позволяет явно указать номер нового ФД. Если желаемый номер ФД окажется занятым, то он сначала будет закрыт.

int newfd=dup(oldfd)

int newfd=dup2(oldfd,1)

Самое частое использование dup2 это перенаправление стандартного ввода-вывода. Например, shell, выполняя команду:

grep str infile > outfile

может выполнить следующую последовательность действий

Вариант 1:

if (!fork() ){

// Дочерний процесс для запуска grep

// Освобождаем ФД==1 (STDOUT)

close(1);

// open должен вернуть наименьший свободный ФД т.е. 1

open("outfile", O_CREAT|OTRUNC|O_WRONLY, 0544);

// Запускаем программу grep, наследующую STDOUT -> "outfile"

execlp("grep", "str", "infile",NULL);

}

Вариант 1 в многопоточной среде может привести к гонкам за захват ФД==1, поэтому рекомендуется Варинт2:

if (!fork() ){

// Дочерний процесс для запуска grep

// open возвращает какой-то ФД

int fd= open("outfile", O_CREAT|OTRUNC|O_WRONLY, 0544);

// Связываем 1 (STDOUT) с "outfile" через fd

dup2(fd,1);

// Освобождаем fd

close(fd);

// Запускаем программу grep, наследующую STDOUT -> "outfile"

execlp("grep", "str", "infile",NULL);

}

Перенаправление через pipe выполняется аналогично.

Доступ к каталогам

Создание каталога

Для создания каталога в вызов mkdir() передаётся путь к создаваемому каталогу. Вышележащий каталог должен существовать (??) и пользователь должен иметь право на запись в него.

#include <sys/stat.h>

int mkdir(const char *path, mode_t mode);

Создание имени файла

При создании файла вызовом open() с флагом O_CREAT в указанном в пути к файлу каталоге создаётся запись с именем файла. Новое имя для файла можно создать вызовом link().

#include <unistd.h>

int link("oldpath", "newpath");

Поскольку жёсткие ссылки возможны только в рамках одной ФС, то и имена "oldpath" и "newpath" должны находиться внутри одной ФС.

Удаление имени файла

В Unix нет операции удаление файла. Есть лишь операция удаление из каталога жёсткой ссылки (имени) на объект. Каждый раз после удаления имени уменьшается счётчик имён в Inode файла. Когда счётчик имён становится равным нулю, файл становится недоступным по имени. Однако, если в этот момент файл был открыт одним или несколькими процессами, то он не удаляется из ФС. Только тогда, когда у файла ноль имён и он не открыт ни в одном процессе, его Inode и его блоки данных помечаются как свободные, т.е. происходит уничтожение файла.

Данное поведение позволяет выполнять трюк с невидимыми временными файлами. Файл создаётся, открывается, и тут же удаляется его имя. В результате невидимый файл будет существовать до завершения процесса в котором он был создан. В такой ситуации аварийное завершение процесса не оставляет нигде в ФС ненужных временных файлов.

Вызов unlink() неприменим к каталогам. unlink() символической ссылки удаляет имя символической ссылки, никак не влияя на объект, на который указывает символическая ссылка.

#include <unistd.h>

int unlink("file");

Переименование файла

Вызов rename("old", "new") эквивалентен паре вызовов link("old", "new"); unlink("old");. В отличие от этой пары rename() можно применять к каталогам, а так же он не удалит объект при переименовании его в самого себя - rename("x", "x").

Чтение каталога

Каталог в Linux можно открыть как файл с помощью open с флагом O_DIRECTORY:

struct old_linux_dirent {

long d_ino; /* inode number */

off_t d_off; /* offset to this dirent */

unsigned short d_reclen; /* length of this d_name */

char d_name [NAME_MAX+1]; /* file name (null-terminated) */

} olddirp[SIZE];

// в Linux каталог можно открыть с помощью open

int fd=open("dirname", O_DIRECTORY);

// и прочитать его внутреннюю структуру

retval=readdir(fd, olddirp, SIZE);

но так делать не надо.

Для работы с каталогами надо использовать библиотечные функции opendir(3), readdir(3) и т.д.

#include <dirent.h>

struct dirent {

ino_t d_ino; /* номер inode */

off_t d_off; /* заглушка */

unsigned short d_reclen; /* заглушка */

unsigned char d_type; /* тип файла; поле не стандартизовано */

char d_name[256]; /* имя файла */

};

// открыть каталог

DIR *dirp;

dirp=opendir("dirname");

// или

dirp=fopendir(fd);

// прочитать запись за записью

struct dirent *rec;

do{

rec=readdir(dirp);

}while(rec)

// начать сначала

rewinddir(dirp);

// закрыть каталог

closedir(dirp);

Удаление каталога

Удалять можно только пустые каталоги.

#include <unistd.h>

int rmdir("pathname");

lseek

С каждым открытым файлом в UNIX связано понятие позиции чтения-записи. Это понятие не применимо к сокетам и каналам, но обычном файле у нас есть внутренняя нумерация байт, начинающаяся с нуля, и некая условная головка чтения-записи. Позиция головки одна для чтения и записи. При открытии файла на чтение или на запись головка выставляется на начало файла. При каждой операции чтения-записи головка устанавливается на позиции за последним считанным-записанным байтом. Особый случай - это открытие файла на дозапись с флагом O_APPEND. В этом случае каждая операция записи предварительно перемещает головку в конец файла. Конец файла - это позиция равная числу байт в файле. Если мы начнем запись в конец файла, то будем писать после последнего существующего байта. Если начнем читать, то прочитаем 0 байт, что является признаком конца файла.

Иногда появляется желание переместиться по файлу вперед или назад и начать читать или писать с некой определенной позиции. Для того чтобы управлять положением головки используется вызов lseek, который изменяет положение головки чтения-записи. lseek получает файловый дескриптор и два значения: целочисленное значение смещения и макрос whence, который описывает, откуда это смещение отсчитывается. В man странице написано, что использование слова whence нарушает правила английского языка, но сохраняется по историческим причинам.

off_t pos=lseek(int fd, off_t offset, int whence);

Параметр whence может принимать три значения: + SEEK_CUR - смещение относительно текущей позиции. Если смещение положительное, то головка смещается к концу файла, если отрицательное - то ближе к началу файла. + SEEK_END - смещение вычисляется относительно текущего размера файла. + SEEK_SET - смещение от начала файла. Отрицательное смещение не имеет смысла.

В качестве результата lseek возвращает текущую позицию относительно начала файла.

Смещение 0 от текущей позиции не меняет положение головки, но возвращает текущую позицию. Нулевое смещение относительно конца файлы вернет его текущий размер и переместит головку на байт, следующий за последним в файле. Слишком большое отрицательное смещение переводит головку в нулевую позицию.

Если один файловый дескриптор создан из другого с помощью dup() или dup2(), то положение их головок всегда совпадает. Если применить lseek() к таким файловым дескрипторам из разных потоков, то это может привести к состоянию гонок и неожиданному поведению.

У вызова lseek есть проблема, связанная с разрядностью чисел.

В 32 разрядных системах максимальное значение целочисленного смещения четыре гигабайта, в то время как все современные файловые системы поддерживают файлы большего размера. Проблема в том, что мы просто не можем записать значение смещение больше 4ГБ. Тем не менее выполняя последовательные вызовы lseek мы можем перемещаться неограниченно далеко.

В таком случае lseek возвращает -1 и выставляет переменную errno в значение EOVERFLOW.